Fruitfly olarak adlandırılan gözlem kötü amaçlı yazılımları kolayca tespit edildi ancak yine de radar altında uçtu.

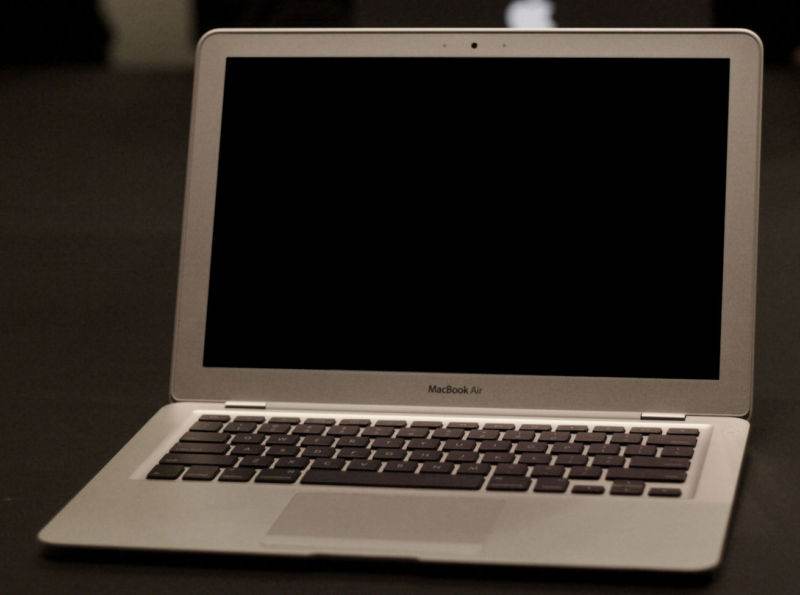

Saldırganlara web kamerası, klavye ve diğer hassas kaynakları gizlice denetleyen gizemli bir mal parçası, Mac’leri en az beş yıl boyunca etkilemektedir. Yaklaşık 400’e ve muhtemelen çok daha yüksek olduğu bilinen enfeksiyonlar yakın zamana kadar farkedilmemiş ve neredeyse on yılda aktif olmuş olabilir.

Güvenlik sorumlusu Synack’in araştırmacısı Patrick Wardle, zararlı yazılımın en az iki yıl dolaştıktan sonra Ocak ayında ortaya çıkmaya başlayan kötü niyetli bir programın varyantı olduğunu söyledi . Fruitfly’ın bazıları tarafından kısaltıldı, her iki kötü amaçlı yazılım örneği, ekran görüntülerini, tuş vuruşlarını, web kamerası görüntülerini ve virüs bulaşmış her bir Mac hakkındaki bilgileri yakalar. Fruitfly’ın her iki nesli de aynı ağa bağlı cihazlar hakkında bilgi toplamaktadır. Güvenlik firması Malwarebytes’ten araştırmacılar, dört Mac’e bulaşan daha önceki Fruitfly varyantını keşfettikten sonra Apple, malware’i otomatik olarak malware’i tespit etmek için güncelledi.

Buna karşın Wardle tarafından saptanan varyant, çok daha fazla sayıda Mac’e bulaştırırken hem macOS hem de ticari antivirüs ürünleri tarafından tespit edilmedi. Wardle, yeni varyantı analiz ettikten sonra, kötü amaçlı yazılım içine kodlanmış birkaç yedek alanın şifresini çözdü. Sürpriz olarak, alanlar mevcut kaldı. Adreslerden biri kaydedildikten sonraki iki gün içinde, çoğunlukla Amerika Birleşik Devletleri’ndeki evlerden sunucunun bağlı olduğu 400’e yakın enfekte Mac’e yakındı. Wardle, sunucusuna bağlanan Mac’lerin IP adresini ve kullanıcı adlarını gözlemlemekten başka bir şey yapmadı, ancak farkında olmadan bulaşmış olan kullanıcıları casusluk yapmak için kullanabiliyordu.

“Bu, başında sinsi hedefler için günlük Mac kullanıcılarına saldıran hastalar olduğunu gösteriyor,” dedi Ars. Enfeksiyon yöntemi bilinmemekle birlikte, Wardle, kullanıcıların uygulamalara veya macOS’taki güvenlik açıklarından yararlanmanın aksine, kötü niyetli bağlantıları tıklamalarını içerdiğinden kuşku duyuyor. Mac kullanıcılarının birçoğu, Mac’lerindeki güvenlik konusunda aşırı güveniyorlar. [Keşif] günlük kullanıcılara, belki de bilgisayarlarını kesmeye çalışan insanlar olduğunu yineliyor. ”

Niye ya?

Enfeksiyon bulma araçlarının bilinmediğinin yanı sıra, kötü amaçlı yazılımın kesin amacı da belirsizdir. Wardle, zararlı yazılımların fidan teçhizatı yüklemek veya bankacılık kimlik bilgilerini toplamak için kullanılabileceğine dair hiçbir kanıt bulmadığını söyledi. Bu, Fruitfly geliştiricilerinin finansal kârlar tarafından motive edilmesi olasılığını büyük oranda ortadan kaldırır. Aynı zamanda, ev kullanıcılarının yoğunlaşması, malware’in devlet sponsorluğundaki bilgisayar korsanları tarafından hedefleri casusluklar için tasarlandığı olasılığını büyük oranda dışlıyor.

Wardle, “Bazı sıkılmış kişi veya sapık hedefleri olan biri varsa, bilmiyorum” dedi. “Bazı sıkılmış genç bana casusluk yapıyorsa, yine de duygusal olarak travmatik olurdu, webcam açılıyorsa, bu yanlış nedenlerden dolayı” dedi.

Wardle, kötü amaçlı yazılımın kullandığı birincil komuta ve denetim sunucusu daha önce kapatıldığını, ancak etkilenen Mac’lerin birçoğunun dezenfekte edilmediğini söyledi. Sonuç olarak, virüs bulaşmış Mac’ler yedekleme sunucusuna hazır olduğu anda bildirildi. Araştırmacı, Fruitfly’ın yaratıcıları tarafından terk edildiğini iddia etti. Yedekleme sunucuları tarafından gösterildiği gibi, Mac’ler, şifrelenmiş alanlardan birine kayıt olmaya vakit ayıran herkes tarafından casusluk yapmaktan alıkoydu.

Wardle, bulgularını kolluk kuvvetlerine bildirdi. Kötü amaçlı yazılımla ilişkili olduğu bilinen tüm alanların artık mevcut olmadığını ve bu da tehdidin esasen etkisiz hale getirildiğini söyledi. Apple temsilcileri, bu yazı için yorum isteyen bir e-postaya cevap vermedi.

Wardle yedekleme sunucusu, Fruitfly varyantına maruz kalan Mac’leri keşfetmesine izin verirken, kötü amaçlı yazılımın nasıl çalıştığını hızlıca analiz etmesine izin verdi. Tipik olarak, araştırmacılar, iç işleyişleri belgelemek için ters mühendislik olarak bilinen özenli bir işlemi üstlenmelidirler. Bir laboratuvar bilgisayarına bulaşarak ve yedekleme sunucusu ile nasıl etkileşime girdiğini izleyerek, araştırmacı çeşitli komutların nasıl çalıştığını daha kolay anlayabildi. Wardle, Çarşamba günü Las Vegas’taki Black Hat Güvenlik Konferansı’nda, saldırıya açık zararlı yazılım analizi: Özel bir C & C Sunucusu aracılığıyla OSX / Fruitfly’ı Parçalamak başlıklı bir brifingde bu süreci konuşacak .

En yeni Fruitfly varyantının ilginç yönlerinden biri, radarın altında çok uzun süre uçmasıdır. Kötü amaçlı yazılım, çok önce kullanımdan kaldırılan ve bir Mac’e virüs bulaştığında yüklü kalması için kaba bir yöntem kullanan işlevlere dayanır. Yeni ve daha sofistike zararlı yazılımlara kıyasla, Fruitfly’ın tespit edilmesi daha kolaydır. Ve yine de, ne sebeple olursa olsun, yakın zamana kadar kimse onu yakalayamadı. Wardle tarafından geliştirilen iki adet Mac yazılımı, kurbanlarına enfekte oldukları yönünde güçlü bir işaret verdi. Biri, BlockBlock olarak adlandırıldı , malware tarafından kullanılan şüpheli başlatma aracısı konusunda uyarıda bulundu. Gözetim olarak adlandırılan ikinci bir araç, bir uygulamanın bir Mac’in web kamerasına veya mikrofonuna erişmeye çalıştığında bildirimde bulunur.

Yorum bırakın